Sin lugar a dudas, los ataques de phishing hoy en día sustituyen una de las amenazas más frecuentes cuando se habla de seguridad perimetral y es que el factor humano es siempre, el más problemático y difícil de gestionar en todos los aspectos de una organización. No es de extrañar que en algunas pruebas de seguridad enfocadas al RedTeam se incluyan este tipo de técnicas con el objetivo de medir la seguridad del perímetro desde adentro. Quiénes han picado en un ataque de phishing y han pinchado en el enlace, quiénes no han sabido detectar que ese correo electrónico contiene un enlace a un sitio malicioso. Son cuestiones que se afrontan con la formación a los empleados y a la que difícilmente las soluciones de seguridad perimetral pueden hacer frente de forma eficaz. En este sentido existen múltiples herramientas y frameworks enfocados a la ejecución de campañas de phishing, cuyo objetivo es precisamente probar la seguridad del perímetro de una organización ante este tipos de ataques aunque como es evidente, también son herramientas que dadas sus funcionalidades y lo bien hechas que están se utilizan directamente por parte de ciberdelincuentes. En este post hablaré de una de estas herramientas llamada “shellphish”, que sin ser la más interesante o potente sí que hace bien su trabajo y para lo que fue desarrollada por lo tanto merece una mención. En próximos posts hablaré de herramientas mucho más completas y con un enfoque más moderno como es el caso de “evilginx” o “gophish”.

NOTA: Si te interesa aprender más en profundidad sobre técnicas de ingeniería social, es posible que te resulten útiles los recursos del “Social Engineering Framework” (https://www.social-engineer.org/framework/general-discussion/) y el uso de otras herramientas como SET de las que ya he dedicado una serie completa hace algunos años, empezando aquí.

Introducción y uso de Shellphish

Se trata de una herramienta que provee un conjunto de plantillas para los sitios más populares en Internet, entre los que se encuentran Facebook, Twitter, Netflix, Instagram, entre otros. No obstante, dada su flexibilidad es posible crear plantillas personalizadas para sitios web que no se encuentran incluidos en la herramienta, de tal manera que es posible llevar a cabo campañas de phishing contra un objetivo concreto. El uso de la herramienta es realmente simple, basta con seleccionar una plantilla, establecer el tipo de servidor para que sea accesible desde Internet (puede ser serveo.net o Ngrok) y posteriormente, esperar a que el usuario “pinche” en el enlace que se enviaría por email (o cualquier otro medio).

Para instalar la herramienta, basta con clonar el repositorio oficial y ejecutar el script “shellphish”

| >git clone https://github.com/thelinuxchoice/shellphish.git

>cd shellphish && chmod 755 shellphish.sh >./shellphish.sh |

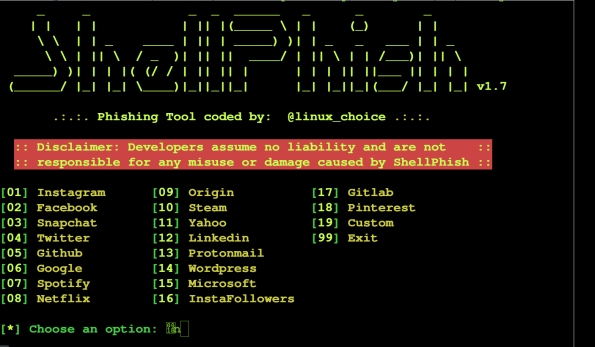

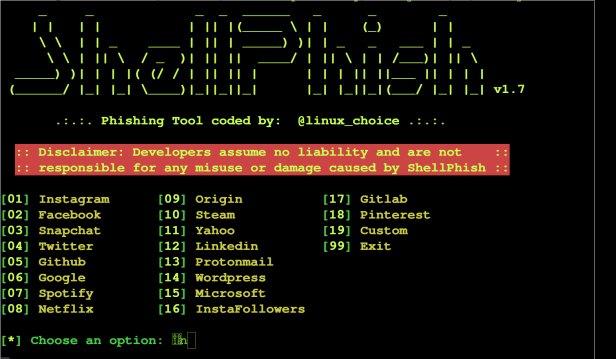

Una de las dependencias obligatorias de la herramienta es una versión reciente de PHP, dado que se encuentra desarrollado en dicho lenguaje. Cuando se ejecuta el script de shellphish se abre un asistente muy básico en donde se puede apreciar un listado de las plantillas soportadas por la herramienta y el permite al usuario seleccionar una de ellas.

Se puede seleccionar cualquiera de los servicios disponibles, pero hay que tener en cuenta que las plantillas son fijas, es decir, que si existe algún cambio en cualquiera de los sitios web legítimos, dicho cambio tendrá que ser aplicado también en la plantilla para que sea más creíble. El funcionamiento interno de la herramienta también resulta sencillo. En el directorio <SHELLPHISH_ROOT>/sites se encuentran todas las plantillas de cada uno de los sitios que se listan en el menú principal. En cada uno de los directorios correspondientes a dichos servicios, aparecen como mínimo los siguientes ficheros:

index.php: Se encarga de ejecutar un “include” del fichero “ip.php” y posteriormente realiza una redirección incluyendo la cabecera “Location” en la respuesta con el valor “login.html”.

login.html: Como es natural, incluye la estructura HTML del sitio web legitimo, sin embargo dicha página web está configurada de tal manera que las acciones sobre ella (por ejemplo, pinchar sobre el botón de login) son procesadas por el script “login.php”.

ip.php: Se trata de un script que se encarga de recopilar la información del cliente que accede al sitio web falso. Incluye información básica como la IP del navegador de la víctima, país, ciudad, ISP, etc.

login.php: Es un script que simplemente se encarga de almacenar y enseñar por pantalla la información de login del usuario.

Todas las plantillas en shellphish tienen lo mismo, por lo tanto es fácil extender esto a otras plantillas personalizadas, es decir, a otros sitios web que no se encuentren en la lista de plantillas por defecto en la herramienta.

Después de seleccionar la plantilla a utilizar, la herramienta pedirá al atacante que seleccione el tipo de servidor web para la plantilla seleccionada en el paso previo. En este caso cualquiera de las dos opciones es valida ya que ambas funcionan bastante bien (Serveo.net o Ngrok). Posiblemente resulte conveniente utilizar Serveo.net dado que las conexiones pasan por medio de un túnel SSH.

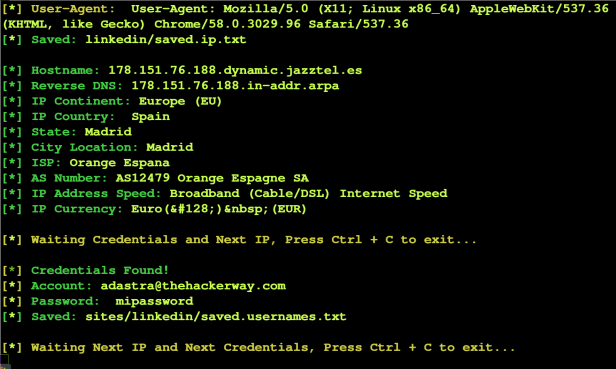

Una vez que el servidor web se encuentre levantado y la víctima haya entrado en el sitio web falso, se ejecuta el fichero “ip.php” que se encuentra disponible en la plantilla seleccionada y que tal como se ha explicado anteriormente, se encarga de recolectar información básica sobre el navegador del usuario.

A continuación, la víctima podrá ver la misma estructura del sitio web, así que salvo que se fije en la URL no hay nada que en apariencia resulte sospechoso. Si el usuario trata de iniciar sesión en el supuesto servicio, se ejecutará el script “login.php” que se encargará de procesar lo que el usuario ha escrito en las cajas de texto (típicamente, usuario y contraseña).

Se puede ver que además, se encarga de guardar estos detalles en un fichero de texto que posteriormente se puede consultar fácilmente. Todas las plantillas en Shellphish tienen el mismo comportamiento.

Con shellphish también es posible crear plantillas personalizadas y para ello la herramienta cuenta con un asistente que paso a paso, establece un sitio web genérico en el que se pide usuario y contraseña. No obstante es bastante básico lo que genera la herramienta (por no llamarlo cutre) por lo tanto para un ataque de phishing real será mucho más conveniente crear la plantilla manualmente, que como se ha explicado antes no tiene ninguna dificultad, basta simplemente con crear un directorio en <SHELLPHISH_ROOT>/sites con el nombre del sitio web e incluir los ficheros mencionados unos párrafos más arriba.

Para activar el asistente en shellphish se debe seleccionar la opción “Custom” y tal como se puede ver en la siguiente imagen, es necesario comenzar a rellenar ciertos campos.

Ahora, cuando una potencial víctima entra en “https://torrens.serveo.net” podrá ver lo siguiente. Algo que a mi gusto resulta bastante deficiente desde el punto de vista estético, por este motivo es posible que el mejor enfoque sea crear la plantilla manualmente.

Se trata de una herramienta para realizar ataques de phishing basados en servicios existentes, sin embargo dada su simplicidad también es posible crear plantillas personalizadas partiendo de la clonación de un sitio web legitimo. Sin ser una herramienta con muchas características o funcionalidades, cumple bastante bien con el objetivo para el que fue creada.

Un Saludo y Happy Hack!

Adastra.

Una herramienta sencilla que cumple perfectamente para lo que está diseñada. Cabe destacar que para aumentar el ratio de éxito sería conveniente clonar la web actualizada, al menos la que vaya a ser utilizada para nuestro objetivo. No están mal diseñadas, pero se notan «diferentes», se parecen.

Y otra cosa muy importante es que no aparecen las famosas advertencias de las cookies que tanto nos dan la brasa cada vez que accedes a una web. No aparece ni una y es algo que me llamó la atención desde el primer momento. Otro aspecto a mejorar.

De todas formas shellphish es una buena opción a tener en cuenta. Mejorable? Si, por supuesto, pero funciona y lo hace bien que es nuestro objetivo, que introduzcan credenciales y nos lleguen en texto plano.

Gracias maestro por la entrada y por reflotar la web que ha estado mucho time out 😉

redskindrag.

Me gustaMe gusta

Una herramienta sencilla que cumple perfectamente para lo que está diseñada. Cabe destacar que para aumentar el ratio de éxito sería conveniente clonar la web actualizada, al menos la que vaya a ser utilizada para nuestro objetivo. No están mal diseñadas, pero se notan «diferentes», se parecen.

Y otra cosa muy importante es que no aparecen las famosas advertencias de las cookies que tanto nos dan la brasa cada vez que accedes a una web. No aparece ni una y es algo que me llamó la atención desde el primer momento. Otro aspecto a mejorar.

De todas formas shellphish es una buena opción a tener en cuenta. Mejorable? Si, por supuesto, pero funciona y lo hace bien que es nuestro objetivo, que introduzcan credenciales y nos lleguen en texto plano.

Gracias maestro por la entrada y por reflotar la web que ha estado mucho time out 😉

redskindrag.

Me gustaMe gusta